O spyware Pegasus foi criado por uma empresa de spyware israelense para rastrear organizações terroristas e cartéis criminais globais.

Uma investigação publicada no domingo liderada por vários meios de comunicação e organizações de notícias descobriu que o spyware Pegasus foi usado para monitorar jornalistas e ativistas em todo o mundo.

Um grupo de mais de uma dúzia de meios de comunicação de todo o mundo uniu-se para um relatório abrangente que olha como o spyware Pegasus criado pela empresa israelense, NSO Group, foi usado para hackear telefones pertencentes a repórteres, executivos de negócios e ativistas de direitos humanos.

A investigação descobriu o spyware em um telefone pertencente a Hatice Cengiz, a noiva de Jamal Khashoggi, um jornalista assassinado em 2018 pelo governo da Arábia Saudita por seu trabalho. O relatório também descobriu que a esposa de Khashoggi, Hanan Elatr, era um alvo do spyware, mas os pesquisadores não conseguiram confirmar se o telefone estava infectado.

Uma análise forense realizada descobriu que o spyware foi usado em hackear tentativas em 37 smartphones pertencentes a jornalistas e ativistas. Os números pertencentes a esses telefones foram descobertos em uma lista vazada para a organização de direitos humanos Amnesty International e as notícias baseadas em Paris sem fins lucrativos Hidden Stories.

Esta lista vazada continha mais de 50.000 números de telefone baseados em países que se envolvem regularmente em vigilância civil e são conhecidos por serem clientes do Grupo NSO. A análise forense foi conduzida pelo Laboratório de Segurança da Amnistia.

O spyware Pegasus do Grupo NSO é uma tecnologia bastante sofisticada. Um alvo é um texto enviado um link e está convencido a clicar nele. Com um único toque nesse link malicioso, o spyware é instalado no telefone do alvo. A partir daí, o atacante tem acesso ilimitado ao dispositivo do seu alvo — de e-mails e mensagens de texto armazenadas lá para a capacidade de ativar a câmera ou o microfone. O spyware então transmite os dados do telefone hackeado para o atacante.

A maioria alarmante é que o spyware Pegasus se tornou ainda mais avançado ao longo do tempo e agora pode ser instalado sem qualquer interação do alvo. Através de um ataque “zero-clique”, um atacante pode simplesmente segmentar um telefone com o spyware sem confiar no alvo para fazer qualquer coisa, graças a exploits de segurança encontrados em sistemas operacionais móveis.

O Grupo NSO está negando as alegações descobertas no relatório, dizendo que tinha realizado sua própria investigação e descobriu que as reivindicações eram falsas. A empresa disse que não opera o spyware para seus clientes e não teria acesso a quaisquer dados obtidos através de seu software. NSO O grupo disse que desligaria o acesso de um cliente à Pegasus se tivesse descoberto mau uso.

A empresa de spyware israelense está considerando um processo de difamação sobre a investigação.

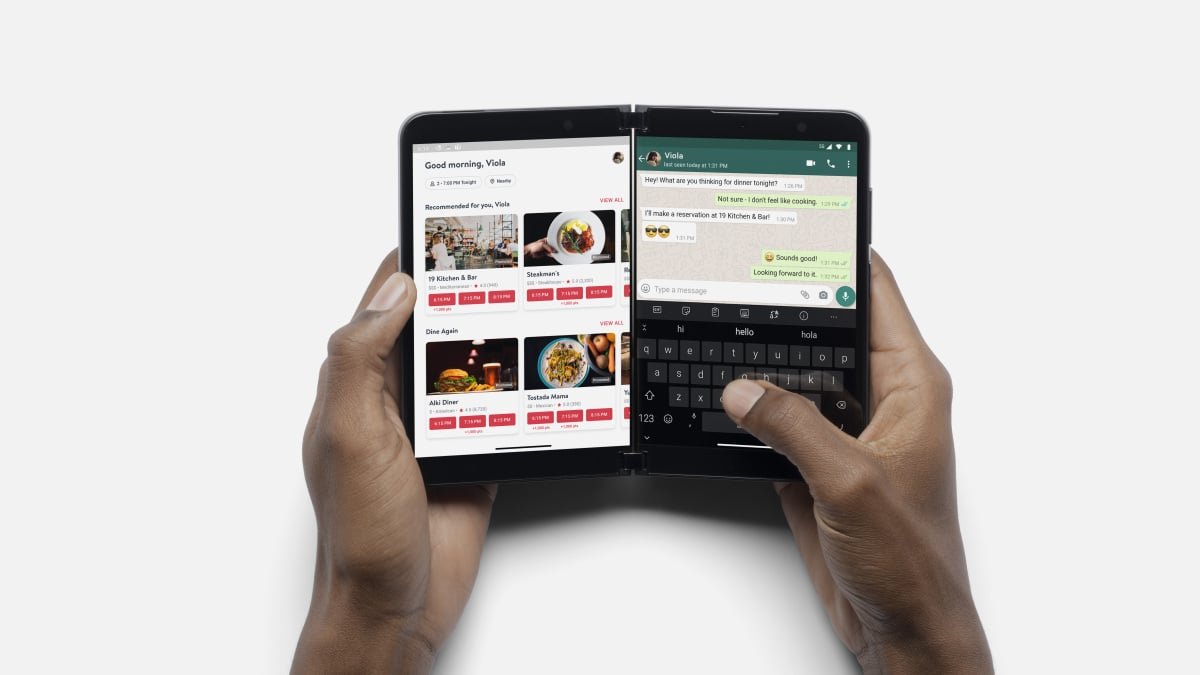

No entanto, esta não é a primeira vez que o spyware do Grupo NSO foi encontrado para vigiar jornalistas e ativistas. Em 2019, o WhatsApp processou a empresa. O aplicativo de mensagens popular afirmou que o Pegasus do Grupo NSO foi usado para hackear mais de 1.000 de seus usuários, incluindo dissidentes de Ruanda e jornalistas indianos.

Depois disso, uma investigação do Citizen Lab descobriu que dezenas de jornalistas e funcionários da Al Jazeera foram hackeados usando o spyware Pegasus do Grupo NSO em 2020.

Tópicos

Segurança cibernética

Comments